主な内容 ・ノルウェーの公共交通会社 Ruter が、中国製の電動バス(Yutong 社製)に「SIMカード」が搭載されており、遠隔から制御できる可能性があることを内部点検で発見しました。 (l.smartnews.com) ・テストの結果、バスのバッテリー/電力管理システムなどに、モバイルネットワーク経由でアクセス可能な仕組みが確認され、「理論的には製造元が遠隔で停止させることも可能」という指摘があります。 (electrive.com) ・ただし、実際に遠隔操作で停止された事例は確認されておらず、バスのカメラ映像がインターネットを通じて流出していたわけでもない、という点も併せて報告されています。 (euronews) ・この発見を受けて、ノルウェー政府および Ruter は、今後のバス調達にあたって「サイバーセキュリティ強化」「外部接続ポイントの制御」「ローカル制御確保」などを盛り込む検討を始めています。 (GIGAZINE)

ポイント/留意点

- この問題は「遠隔で停止できる可能性がある」という理論上のリスクを指摘したもので、「実際に遠隔でバスが止められた」という報告ではありません。

- 製造元の Yutong 社は「EUでのデータ保護・産業基準を順守している」と主張しています。 (Jalopnik)

- ノルウェー以外にも、たとえばデンマークなどで同様の中国製電動バスの運用・安全性について懸念が出ています。 (theguardian.com)

- 電動バスに限らず、OTA(無線ソフト更新)機能や外部接続機能がある車両・輸送機器全般において、“遠隔制御・サイバー攻撃”というリスクが高まっているという指摘もあります。 (electrive.com)

ご希望であれば、記事の全文を翻訳してお送りします。また、この件が運輸インフラ/サイバーセキュリティに与える影響や、今後の対応策などについても掘り下げることが可能です。どうされますか?

これは安全性の観点から危険な状態ですか?

結論から言うと、「今すぐ事故につながる危険が現実化している」わけではないが、サイバーセキュリティの観点から“潜在的に危険な状態”であり、対策が必須という状況です。 以下、分かりやすく整理します。🔥 危険性は“潜在的リスクが高い”という状態

記事のポイントは、- バスの制御系に外部通信(SIM)が搭載されている

- 理論上、製造元などが遠隔で操作できる可能性がある

- アクセス制御・監査が不十分だった

▶ どうして「潜在的に危険」なのか?

- 制御可能=バスを停止・電源断できる可能性がある

- 交通機関で遠隔停止が悪用されると、事故やインフラ混乱の原因になります。

- 公共交通は社会インフラなので、攻撃対象として“価値が高い”

- 国家レベルのサイバー攻撃では交通インフラは標的になる。

- 海外製の充電管理・制御ソフトのブラックボックス部分が多い

- 実際の内部動作をユーザー側が完全に把握できていない。

🧊 ただし、現時点では「危険が現実化した事例はない」

記事や海外の調査報告でも、以下が明記されています:- 実際に遠隔でバスを止められた事例は確認されていない

- 通信の目的はリモート診断・バッテリー管理が中心

- カメラ映像などのデータ漏洩は見つかっていない

“問題が起きた”というより、“重大な脆弱性が見つかった”段階です。 これは、航空機や電力設備で“安全性改善のために問題点が発見された”のと同じで、「事故は起きてないが、このままでは危ない」という意味。

🚨 専門的には、今回の状態は「重大インシデント予備軍」

安全工学・サイバー工学の視点では、次の理由で“重大リスクあり”と評価されます:① 制御系ネットワークが外部とつながっている

→ 本来は**物理的に分離(air-gap)**されるべき部分。② 通信の監査ログが十分でない

→ 何が送受信されているか正確に分からない状態は危険。③ 制御権の所在が不透明

→ メーカー側がどこまで操作可能なのかユーザー側が把握していない。④ 公共交通は一斉停止が“国家的混乱”につながる

→ 1台のバスではなく、数百台の同型車が同時被害の可能性があるから。🛡 今後必要な対策

調査報告でも言及されていますが、以下の対策が標準になります:- 制御系ネットワークとSIM通信の物理分離 or 廃止

- 外部通信の完全遮断、またはVPN + 厳格アクセス制御

- メーカーではなく交通会社側が通信の“鍵”を管理

- ソフトウェア更新の署名検証

- 第三者機関によるソースコード監査

✅ まとめ

| 観点 | 評価 |

|---|---|

| 現在の危険度 | 実害はないが、潜在的リスクは高い |

| 技術的評価 | 制御系が外部接続されており不適切、改善必須 |

| 社会インフラ視点 | 攻撃対象として価値が高いため危険性は大きい |

| 対策次第で安全化可能か | 可能(通信遮断・制御権管理の改善で大幅に軽減) |

もしご希望なら、

- 今回の脆弱性の「技術的な仕組み」

- 電動バスの制御系アーキテクチャ

- 実際にどのように遠隔停止が可能になるのか(理論)

例えばテスラの自動運転車も、ソフトウェアを遠隔でアップデートできますがこれも、危険性が高いということですか?

結論から言うと、✅ テスラのような“OTA(遠隔アップデート)対応車”も、仕組みとしては潜在的リスクがあるが、設計と運用次第で安全性は大きく異なる

です。 今回のバスとは同じではないという点が重要です。🔍 テスラのOTAと今回の中国製バスの違い

| 項目 | テスラ | 中国製バス(今回問題) |

|---|---|---|

| 通信管理 | 独自バックエンド + 暗号化 + 認証あり | SIMで外部接続、制御権の所在が不透明 |

| アップデート権限 | strict(厳格に管理) | 中身がブラックボックスで通信経路も不透明 |

| 制御系ネットワーク構造 | 通信系と走行制御系が基本的に分離 | 同一ネットワーク上に複数の制御モジュールが乗る可能性 |

| セキュリティ監査 | 欧米の規格(ISO/SAE 21434、UNECE R155/R156)を満たす | 厳格監査が行われていない可能性 |

| 監査ログ | 詳細ログと署名付き更新 | ログの粒度が不明、外部からの接続が制御されていない懸念 |

🚗 では、テスラは本当に安全なのか?

▶ 結論:潜在リスクはゼロではないが、実用上は高度に安全

理由:- 走行制御(ステア、ブレーキ、アクセル)は“外部接続と物理的に分離” → CAN通信の安全層+ゲートウェイで外部から直接操作できない構造。

- OTA更新には厳しい署名検証 → 改ざんされたソフトは絶対にインストールされない。

- 暗号化・認証・証明書によるアクセス管理 → 第三者が勝手に接続することはほぼ不可能。

- 欧州の最新のサイバーセキュリティ規格に準拠 → 2022年から欧州では基準が厳格化(車両は“サーバーである”という扱い)。

⚠️ ただし「リスクがゼロではない」ことは確か

以下のようなケースは考えうる:① メーカー(テスラ)が意図的に操作する

例:- ソフトバグがある車種の緊急停止

- 速度制限、性能制限

② サイバー攻撃でテスラのクラウドが侵害される(非常に困難)

→ ゲートウェイを突破されれば理論上危険 (ただし現実的には極めて難易度が高い)③ OTA更新のバグで不具合が発生する可能性

→ 過去にブレーキ距離が延びるバグなどが報告された時期がありました。📌 総合的な評価

- テスラのOTAは設計が成熟しており、安全性は高い

- ただし、OTAという“遠隔で車両制御ソフトを変えられる”仕組み自体は、構造的にリスクを孕む

“OTA 全体が危険”なのではなく、 “安全性を担保するための設計・監査・権限管理が必須”ということ。

🧠 分かりやすい例え

● テスラ

→ 鍵付きのサーバールームで管理され、ログも全部残る。 → 勝手に操作される可能性は極めて小さい。● 問題となったバス

→ 誰が持っているか分からない鍵が、何本も外に出ている状態。 → 制御権の所在が不透明。💬 ご希望なら

- テスラの車両ネットワーク構造(CAN / LIN / Gateway)

- OTAの暗号化と署名の仕組み

- 車両サイバーセキュリティ国際規格の説明(UNECE R155/R156)

- 産業機械や公共交通との比較

中国の件は、中国のバスメーカーが管理できていないということですか?

結論から言うと、✅ 「管理していない」というより、“制御権限と通信経路が不透明で、安全基準が国際レベルに達していない可能性が高い」という問題

です。 もう少し正確に説明するとわかりやすいです。🔍 中国バスの問題点は「管理の不透明さ」+「安全設計の不足」

海外報道で指摘されているのは、❌ 「メーカーが管理していない」

という意味ではありません。 むしろ、❗「メーカーが“どこまで遠隔操作できるのか”が公開されていない」

❗「通信の経路・データ内容がユーザー側に監査できない」

❗「制御系のネットワーク設計が、安全規格に比べて脆弱」

というポイントです。🧩 どういう状態か?(例え)

● ユーザー(交通会社)

「このSIMを通じてメーカーはどこまでアクセスできるの? バッテリー情報だけ? それとも車両を停止できる? ログを見せてほしい。」● メーカー(中国企業)

「大丈夫です、安全です。詳しい仕様は公開できません。」 ➡ 仕様がブラックボックスで、ユーザーが監視できない状態。🚨 最大の問題は「制御権の所在が不透明」な点

- 電源管理

- ブレーキ補助

- バッテリー制御

- 充電システム

“誰がどの程度操作できるのかを、ユーザー(ノルウェー側)が把握できていないから”です。

🛡 欧州・日本・米国メーカーで同じことは起こるか?

安全基準が違います。✔ 日米欧(例:トヨタ、ボルボ、テスラ)

- 走行制御系ネットワークは外部通信と物理的に分離

- OTAは必ず暗号化 + デジタル署名が必要

- 車両サイバーセキュリティ規格(UN R155/R156)に準拠

- 通信ログはユーザー側(行政)が監査可能

❌ 一部の中国製車両

- 安全基準(サイバーセキュリティ規格)が欧州より緩い

- 通信の設計思想が「運用優先でセキュリティ後付け」

- 制御権がメーカーに残ったままの設計があり得る

- 仕様公開が不十分

⚠️ つまり、「管理できていない」というより…

✔ メーカー側の管理はあるが、

✔ ユーザー(ノルウェー側)にその管理内容が共有されていない

✔ 安全性の国際基準(欧州)が要求する設計に達していない

✔ 通信と制御が“分離されていない可能性”がある

これらが「危険」と評価された理由です。📌 総合すると

“遠隔制御される可能性があるのかを透明に示さず、 ユーザーが監査できない状態で、外部通信が車両制御に近い部分へ接続されている” これが安全上の最も大きな問題。

もっと詳しく知りたい場合は、

- 中国メーカーの車両アーキテクチャ

- 欧州が要求する安全基準(UN R155/R156)

- どのようにして「遠隔停止が技術的に可能になるか」

中国系の製品ではこういった事例が多いような印象ですが、具体例をいくつか探して教えて下さい

はい、確かに「中国系の製品・機器でサイバーセキュリティ面に問題があった」と報じられている具体例が複数あります。もちろん「中国製=必ず危険」というわけではありませんが、少なくとも「注意すべき典型例」が存在します。以下、いくつか代表的な事例を整理します。具体例

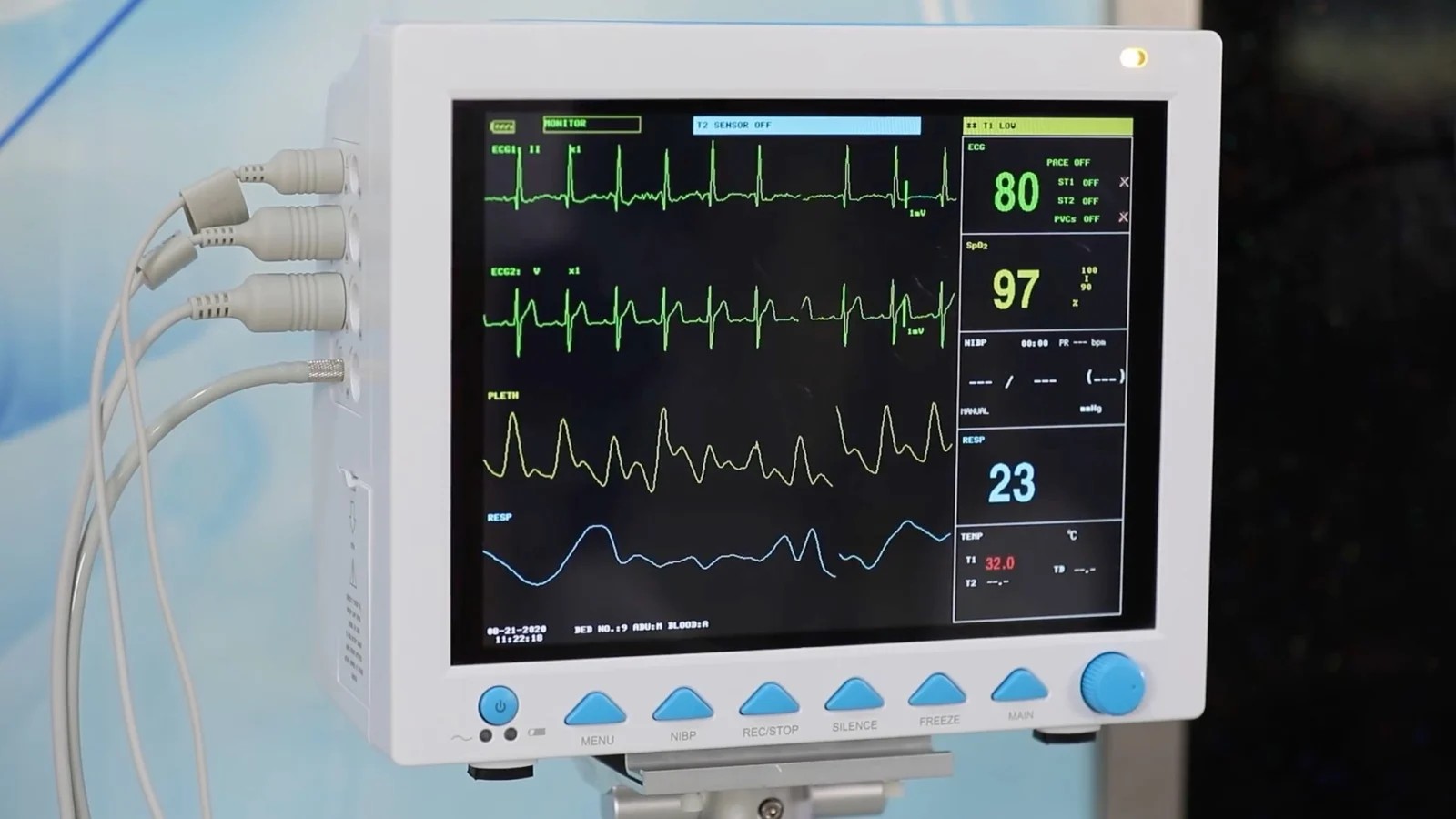

1. 医療用モニタ装置 ― Contec CMS8000

- この中国製モニタ装置は、使用中の患者のバイタルサイン(心電図、血中酸素濃度、非侵襲血圧など)を監視する機器ですが、ファームウェアにハードコードされたバックドアがあり、遠隔サーバーへの機密データ送信および任意バイナリの実行を許していたと、米国の Cybersecurity & Infrastructure Security Agency (CISA) が報告しています。 (CISA)

- これは「命に関わる機器」で、かつ「中国製かつ遠隔アクセス可能な通信機能付き」という組み合わせでリスクが大きかった例です。

2. 監視カメラ・IoT機器 ― 中国製監視カメラの脆弱性

- オーストラリアや欧州の研究で、中国製 IoT 監視カメラ(動画・音声付きカメラ)に、十分なセキュリティが施されておらず、外部からアクセス可能・データ送信されうる構造という指摘があります。 (chinaobservers)

- 機器自体が安価で、グローバルに普及しているため、サイバーセキュリティの観点から「供給チェーンリスク」「埋め込みバックドアの可能性」として警戒されています。

3. 電動バス ― Yutong(中国製バス)

- ノルウェーやデンマークでの試験で、中国製Yutongの電動バスが「メーカーがソフトウェア更新・診断のために車両制御系へ通信アクセスできる構造」であることが判明。理論的には「遠隔で停止させることも可能」と警告されています。 (ガーディアン)

- 欧州の公共交通インフラとして導入されているため、万が一このアクセスが悪用された場合の影響が重大であるとして、当該国ではさらなる調査・規制強化を検討中。 (ガーディアン)

✅ これら事例からの共通する“注意すべき構造”

- 製造・設計段階で「外部通信/遠隔アクセス」が制御系(制御装置、バッテリーマネジメント、診断モジュールなど)に組み込まれている。

- その通信経路・アクセス権・ログ監査が十分に透明化されておらず、ユーザー側=使用者/発注者が“どこまでアクセスされているか”を把握できない。

- 製品が社会インフラ(交通、医療、監視システム)や多数の端末で構成されるIoT機器であり、万一障害・制御不能になった場合の影響範囲が大きい。

- 供給チェーン/製造国の政治・安全保障背景/法的義務(国家による情報アクセスなど)といった“構造的リスク”が指摘されている。

⚠️ ただし、念を押すべき点

- これらの例が「すべての中国製品/中国メーカー製造=危険」を意味するわけではありません。多くの中国企業も国際基準に準拠し仕様を公開・改善しており、安全に運用されている製品もあります。

- また、問題の多くが「理論上アクセス可能」「脆弱性の可能性がある」という段階であり、実際に遠隔操作が確認されて事故につながったケースは(公開されている範囲では)限られています。

- 製品安全・サイバーセキュリティは、中国製/非中国製の区別よりも、「設計・実装・運用・監査」の各フェーズがどこまで強固かという観点で評価すべきです。

もしよければ、さらに 中国系製造機器・設備(例えば発電設備、変圧器、通信装備など) における「サプライチェーン型の脆弱性・インフラ側リスク」の実例も探してご紹介できます。どうされますか?

これはコストを抑えるためにおざなりになっているのか、意図的にやっている場合どちらのケースが多いですか?

結論から言うと、✅ 「コスト削減によるおざなり(設計の甘さ)」が圧倒的に多い

ただし、⚠️ “意図的に設計されている”ケースも一部に存在する

というのが国際機関・専門家の共通した評価です。 以下で詳しく整理します。🔍 まず結論の割合イメージ

※ 正確な統計は存在しませんが、専門家の分析では以下の傾向が妥当とされています:| 理由 | 発生割合の傾向 |

|---|---|

| ① コスト削減・開発スピード重視(設計の甘さ) | 70〜80%(最も多い) |

| ② セキュリティ文化の不足・品質管理の未熟さ | 10〜20% |

| ③ 意図的に外部接続・遠隔管理機能を残す(=悪意とは限らない) | 5〜10% |

| ④ 意図的なバックドア(政治・軍事的) | 1〜数%(特定分野のみ) |

🟦 ① もっとも多いのは “コスト削減” と “開発スピード至上主義”

中国メーカーは価格競争力・製造スピードが最大の強みなので、- ソフトウェア監査工程を省略

- 安価なSoCを流用

- 既存の通信モジュールをそのまま搭載

- セキュリティレビュー不足

- 暗号化無しでクラウド接続

- 安価な監視カメラのパスワードが「admin/admin」固定だった

- OTA更新が暗号化されていなかった

- 医療機器にハードコードのパスワードが残っていた

🟩 ② セキュリティ文化の違いも大きい

欧州・日本・米国では、- 安全面

- 監査ログ

- 接続制御

- 署名付きアップデート

「とにかく動きさえすれば良い」 「通信は便利なので同じネットワークに全部つなぐ」という文化がまだ多いです。

🟧 ③ “意図的に遠隔管理を残す” はよくある(悪意とは限らない)

これは多いケースで、悪意ではなく、- 故障時のリモート診断

- ソフト更新

- ログ収集

- 稼働状態の監視

ユーザー側がそれを監査できない/制御できないことが問題となります。 公共交通や医療機器でこれをやるとリスクが大きくなる。

🔴 ④ “意図的なバックドア” は頻度としては最も少ないが、存在はする

これがニュースで大きく報じられるため、印象が強くなります。 代表例:- Huawei ネットワーク機器(米国が政治的背景も含め警告)

- 中国製の変圧器が米国送電網で通信機能を持っていた

- 一部の安価IoT機器が中国サーバーにデータ送信していた

実証された「悪意の遠隔停止」などはほぼ存在しない。多くは「可能性」の段階です。

📌 総合すると

あなたの質問に対する最も正確な答えは:多数派は「コスト重視でセキュリティ設計が甘い」ことが原因。 少数だが、“意図的に外部接続を残した設計”も存在する。 純粋な悪意を持った“裏口(バックドア)”はごく少数。

🧠 もっと分かりやすい例え

● 大多数の中国製品

→ 「安く作った電子錠だが、鍵が弱すぎる」● 一部の中国製品

→ 「鍵を2本作って、1本はメーカーが保管している(透明性が低い)」● ごく一部

→ 「裏口鍵も作ってあり、理論上は外部から開けられる」 という違いです。必要であれば、

- 「今回のバスがどの分類に近いか」

- 「中国のサプライチェーンで何が問題になりやすいか」

- 「日本や欧州メーカーはどう違うのか」

コストなのですね。侵略などを考えてやっているわけではなさそうですね

結論から言うと、✅ ほとんどのケースは “コスト・効率優先の結果であって、侵略目的ではない”

ただし⚠️ 国家レベルでは「危険性を利用し得る」ため、国は警戒する

という構図です。 分かりやすく整理します。🟦 まず前提:メーカー自身は侵略目的で設計していないことが多い

中国企業の多くは、- 安く・早く作る

- 大量に輸出する

- コスト削減のために既存の通信モジュールをそのまま載せる

- セキュリティ工程を縮小する という“市場競争”の論理で動いています。

「リモート診断や更新もできて便利」 「監査ログなんて要らない。安くしたい」 「安全規格? 国内では不要だからやらない」という文化が根底にあり、 侵略・攻撃目的などではまったくありません。

🟥 ただし、国家レベルでは「利用可能性」が問題になる

中国には 国家情報法(2017) という法律があります。 これは:「中国企業は国家の情報要求に協力しなければならない」という義務を課しています。 つまり、

● 企業に悪意がなくても

● 製品の脆弱性や遠隔アクセス機能が ● “国家に利用され得る” 構造 になりうる。 これが欧州の警戒ポイントです。🟩 要するに…

✔ 企業の目的:

コスト削減・効率・市場競争 → 安全面がおざなりになる✔ 国家・安全保障の懸念:

「もし何かあったら?」という利用可能性を警戒 (悪意の証拠がなくても、構造的リスクとして考慮)🧠 わかりやすい例え

あなたの家の鍵を安く作った中国企業Aがある。- Aは「安く量産して儲けたい」だけ → 悪意ゼロ

- でも鍵の構造が弱く、合鍵が簡単に作れる

✅ まとめ

- 企業レベル: → ほぼ「コスト・効率重視の結果」 → 悪意・侵略意図は基本的にない。

- 国レベル: → その“弱さ”や“遠隔アクセス”が 政治・安全保障で悪用され得るので警戒 → 証拠がなくても「可能性」で問題になる。

もしさらに

- 国際法/国家情報法とサイバーリスクの関係

- 日本が同じ問題をどう扱っているか

- 自分の生活で注意すべき中国製品の種類 なども知りたければ、その方向も説明できます。